Le tue abilità di hacker etico

valgono di più con WhiteJar

Una Community di ethical hacking ad alta densità di talenti

Sei un esperto di sicurezza informatica e desideri sfidare professionisti del tuo calibro? Sei un neo-laureato e vuoi approfondire le tue conoscenze sul campo? Vuoi monetizzare le tue competenze di Cyber security?

La Community di WhiteJar, la prima in Italia ad offrire un servizio crowdsourced di Ethical Hacker certificati, italiani ed europei, è il posto adatto a te.

Procedura di recruitment e modello operativo

Il nostro Manifesto dell'Ethical Hacking

Per adempiere a questa missione, tutti gli Ethical Hacker della Community di TRYBER aderiscono e promuovono diligentemente i principi del nostro Manifesto:

1

2

3

4

5

6

7

8

9

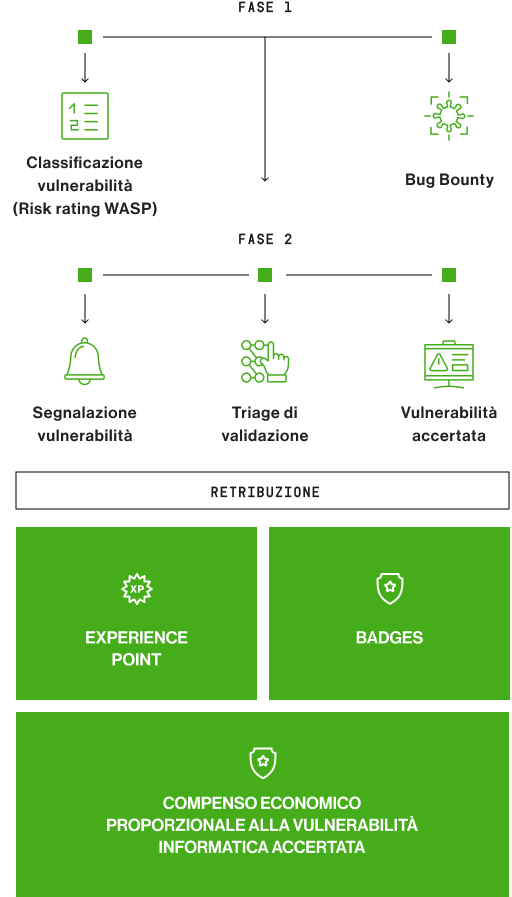

Metodo di valutazione del rischio e sistema retributivo

Il sistema di payout si basa sulla metodologia del Risk rating di OWASP.

Il metodo classifica le vulnerabilità accertate in ordine di gravità del rischio rispetto a due fattori: la probabilità di occorrenza e l’impatto, tecnico e per il business.

La criticità di una vulnerabilità per un’azienda, infatti, potrebbe non avere la stessa rilevanza per un’altra.

Una volta classificate, viene deciso l’ordine di priorità di risoluzione delle vulnerabilità.

Ogni volta che una vulnerabilità viene validata, l’Hacker etico riceve degli Experience Points e dei Badge, per la classifica degli Ethical Hacker più performanti, visibile sulla piattaforma.

La remunerazione avrà un valore proporzionale al tipo di rischio della vulnerabilità e al reward economico (Bounty) stabilito dal cliente, in base agli standard delle tabelle di Bug Bounty.

La qualità del lavoro svolto viene controllata dagli hacker team di WhiteJar in base alla metodologia, agli asset tecnici e alle strategie adottate da ciascun Hacker.

Tipi di programmi

Pubblico o privato

Il cliente può scegliere se lanciare programmi di Bug Bounty aperti a tutta la comunità di Ethical Hacker oppure se rivolgersi a una selezione di esperti profilati.

Bug Bounty / Subscription e Rewarding / One-shot o Ongoing

Nel periodo di copertura della subscription alla piattaforma, il cliente è libero di lanciare, in qualsiasi momento, un numero indefinito di Campagne stabilendo, ogni volta, un budget per i reward delle vulnerabilità accertate, a favore degli Ethical Hacker.

Domande frequenti

In questo momento, abbiamo esperienza con programmi di Bug Bounty privati e pubblici. Un programma può durare un periodo di tempo preciso, One-Shot (come 1 mese) o rimanere attivo per sempre, Ongoing (fino a quando non si decide di terminarlo).

Ma la nostra filosofia è rimanere flessibili e dare il massimo spazio agli Hacker per interagire con la Community. Ciò significa che possiamo lavorare anche su programmi personalizzati, purché apportiNo valore alla Comunità (ad esempio: programma Capture The Flag).

Essere parte del Crowd significa essere sempre in contatto con noi, con i nostri team e far crescere la Comunità grazie alla partecipazione attiva di ciascun professionisti. Unisciti alla Community!

Dipende dal tipo e dalla criticità della vulnerabilità. Puoi guadagnare da 100 a 10.000 €, a volte anche di più. Ogni programma ha regole di pagamento specifiche, che ciascun Hacker è libero di consultare, in modo da decidere se partecipare o meno.

Tuttavia, se il cliente coinvolge un Hacker direttamente in qualche attività più impegnativa, possiamo pagare per il tempo extra o creare progetti personalizzati.

Lavoriamo solo per segnalare le vulnerabilità, non per risolverle. Il formato del report deve essere molto accurato e di solito è composto da: Riproducibilità step-by-step, PoC, Suggested Mitigation, Tipo (es. SQLi), Gravità (es. CRITICAL) e media (es. screenshot).

Per ambiti particolari, come ad esempio il test di dispositivi IoT, possiamo variare il tipo di vulnerabilità e la ricompensa.

Il tipo di vulnerabilità accettata può variare da programma a programma e possiamo definire insieme l’ambito interno o esterno. Ad esempio, possiamo lavorare su RCE, SQLi, XSS, CSRF, Bypass di autenticazione, Escalation dei privilegi orizzontale o verticale.

No. Siamo una Comunità Etica e ti chiediamo di condividere il tuo documento di identità. Crediamo che ci siano Hacker eccellenti che non hanno alcun problema a mostrare la propria identità e le proprie certificazioni.

Quindi, se vuoi mantenere il tuo anonimato e comparire con il solo nickname, whitejar.io non è lo spazio che fa per te.

Per partecipare ai programmi, gli Ethical Hacker devono essere persone “conosciute” nel settore e firmare i Vincoli di riservatezza. In seguito, devono sottoscrivere un Codice Etico (articolo 2 dei nostri T&C) e seguire un Percorso di certificazione (articolo 3 dei nostri T&C) che prevede, tra le altre pratiche, la verifica dell’identità, delle certificazioni possedute e della formazione di vario genere. Questo processo implementa logiche simili alla procedura di verifica applicata nell’UE, denominata KYC. Le certificazioni accettate inizialmente evolvono nel tempo e possono riguardare: CEH, CISSP, GXPN, OSCP, GWAPT, GMOB.

Tuttavia, abbiamo scelto di accettare anche Ethical Hacker non certificati perché crediamo che le potenzialità del Crowd e il potere della coscienza collettiva siano più efficienti del lavoro del singolo Pen Tester